construi tunele

Atunci când se lucrează cu servicii de cloud este important, nu numai viteza de procesare a datelor și de transmitere a - în primul rând a prezentat un nivel garantat de securitate. Datele stocate pe o resursă externă, în orice caz, nu ar trebui să cadă în mâini greșite. C, pe de altă parte, este în mod constant există rapoarte de încercări de la stat nimic și de blocare. Poate că este motivul pentru care recent interesul sporit în VPN-soluții, și, împreună cu deja tradițional IPsec / XFRM și OpenVPN pe Linux au fost în curs de dezvoltare în mod activ mai multe proiecte. Astăzi, vă așteaptă patru interesante exemplu: SoftEther VPN, WireGuard, FreeLAN și GoVPN.

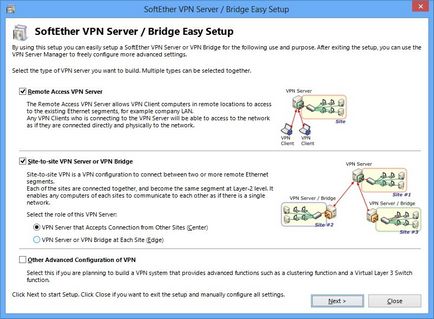

SoftEther VPN

Aceasta asigură o productivitate ridicată și rata compusului 1 GB / s, fără limitare semnificativă asupra cantității de RAM și o sarcină minimă pe procesor. Prin urmare, cerințele de server-side sunt foarte mici. In testele SoftEther VPN ocoleste pe același hardware ca și decizia inițială. Aceasta susține criptare cu AES-256 și RSA-4096, IPv4 / IPv6, exploatare forestieră și evenimente de trafic. autentificarea utilizatorului local, radiusul și domeniu Windows.

Administrarea contului și setările de securitate pot fi configurate de la distanță prin intermediul Manager GUI server (localizare numai în limba engleză, japoneză și chineză), care este instalat pe Win- administrator sau MacOS-calculator sau de a folosi vpncmd utilitar de linie de comandă. Acesta poate fi instalat pe Windows, Linux, MacOS, FreeBSD și Solaris. Codul sursă este disponibil, și arhiva cu o aplicație compilat. Pentru a seta necesitatea de a selecta platforma sistemului de operare și componente (server, client, pod ...). sprijinit oficial de Linux kernel-2.4 / 2.6 / 3.x, dar funcționează fără probleme și în distribuțiile moderne de Linux cu nucleu 4.x. În Linux, pentru a despacheta arhiva și rulați .install.sh fișier și apoi de trei ori pentru a accepta termenii licenței, iar la sfârșitul anului pentru a porni serverul:

Mai mult, răspunzând la întrebările vpncmd (sau utilizați Server Manager), configurați parametrii de conectare.

conexiune VPN-inițializate (strângere de mână) prin schimbul de chei publice și se aseamănă cu abordarea de SSH. Orice altceva este manipulat în mod transparent WireGuard, nu este nevoie să vă faceți griji cu privire la chei, rutare, de monitorizare a stării și așa mai departe, toată această grijă WireGuard. Puteți folosi criptarea simetrică, dar va necesita un pic mai multe opțiuni. Rutarea este realizată de cheile de criptare pentru fiecare cheii private de interfață de rețea atașată. Pentru a actualiza strângere de mână-cheie are loc după o anumită perioadă de timp sau un semnal că cheile sunt depășite. Pentru un acord cheie și conexiune în loc de propriile sale daemon în spațiul utilizator, mecanismul de cadru Protocolul de zgomot Noise_IK, similar cu întreținerea în SSH authorized_keys, fără complicații sub formă de sprijin pentru x509 și ASN.1.

Pentru a aplica flux de criptare cifru ChaCha20 și algoritmul autentificarea mesajelor (MAC) Poly1305. Pentru a genera o cheie secretă partajată - protocolul Diffie - Hellman curba eliptică în punerea în aplicare Curve25519, Denielom Bernshteynom propus. Folosit pentru hashing BLAKE2s (RFC 7693) și SipHash-2-4. Evitați reluarea-atac permite TAI64N marcaj de timp, pachete cu ștampila de timp mai mici sunt aruncate.

După instalarea sistemului există o nouă wg0 interfață de rețea, care poate fi setat prin instrumente regulate ipconfig / adresă IP și trecere / ip-rută. utilitate specială wg vă permite să configurați cheia secretă a dispozitivului și să furnizeze o listă de asociații pentru clienți (cheia sa publica, a permis IP).

Pentru a instala distribuția necesară cu Linux kernel-ului> 4.1. Pachetul poate fi găsit în depozitele de distribuții Linux majore. Pentru Ubuntu 16.04 are o PPA.

Adunarea din codul sursă este, de asemenea, ușor. Am ridica interfața pentru a genera o pereche de chei (de exemplu, să păstreze în privatekey și fișierul publicKey):

Obținem cheia publică de la client și de a crea o conexiune.

Puteți utiliza PresharedKey (generat echipa genpsk wg), care adaugă un alt strat de criptare simetrică existent cu criptare cu cheie publică. Pentru sărbătoare, puteți specifica PersistentKeepalive, permițând să se mențină o conexiune din cauza NAT și firewall. Ridicați interfața:

Pentru comoditate este mai bine să se pregătească în avans un fișier de configurare care conține secțiunea a interfeței și secțiunea de la egal la egal. Formatul poate fi văzut prin introducerea wg showconf.

De asemenea, din cauza întârzierilor mai puțin WireGuard doar arată mai bine în performanță în comparație cu IPsec (256-bit ChaCha20 + Poly1305 și AES-256-GCM-128), dar setările sunt mult mai ușor.

In timp ce WireGuard disponibil numai pentru Linux, după testare este de așteptat să port pentru alte sisteme de operare. Codul este distribuit sub licența GNU GPLv2.

Setarea WireGuard

Uita-te la WireGuard de configurare

Acesta susține Win, Linux, MacOS, zmeură Pi. arhive de pachete au distribuții majore, astfel încât instalarea nu cauzează dificultăți. De fapt, programul este unul binar, astfel încât pentru a crea rețeaua este foarte simplu.

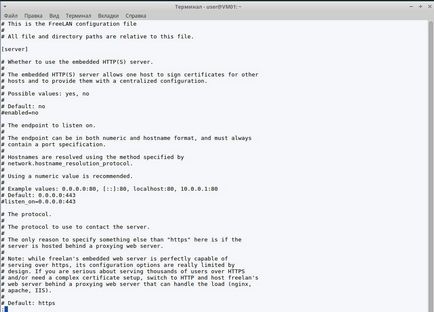

Ridicați FreeLAN serverul

Acesta oferă trei moduri de funcționare:

- normală (implicit), atunci când rețeaua sunt pachete pur și simplu criptate;

- zgomot (zgomot) atunci când pachetele sunt completate cu zgomot de la o lungime constantă;

- CPR (viteză constantă) - în plus față de pachetele de zgomot sunt trimise strict într-o anumită perioadă, în cazul în care nu există nici o informație utilă este trimis la pachetul de zgomot.

În ultimele două moduri datorită generării de zgomot constant de trafic este posibilă pentru a ascunde lungimea mesajelor și faptul de sarcini utile de transfer. Are zero, nedivulgarea proprietății în care nu este posibil off-dicționar atac, rezistent la reluarea atacurilor prin utilizarea unui cod unic de autentificare mesaj (mesaj de cod de autentificare) și de sincronizare de timp (opțional). Asigură rotația cheilor de sesiune și trimiterea o clipă pentru a sprijini activitatea prin NAT sau un firewall. Balloon implicat (în eliberare 6.0) pentru hashing de passphrases. La lansare 5.0 era Argon2d, PBKDF2 chiar mai devreme. Prin urmare, versiunile nu sunt compatibile.

Există, de asemenea, modul necriptat asigură confidențialitatea și autenticitatea datelor datorate zeflemea și tehnologiei vânturare. Acesta vă permite să ocolească restricțiile privind utilizarea instrumentelor criptografice în unele țări. In schimb, algoritmii de criptare utilizate autentificarea și transmiterea unei multitudini de pachete redundante (destinatarul selectați pur și simplu pe cei care l-se potrivesc). Dar acest lucru crește fiecare pachet de 4128 octeți, astfel încât regimul și solicitante procesorul, și pentru a transmite traficul în exces.

Compatibil cu atât IPv4 și IPv6. Puteți conecta un extern HTTP Proxy-, clientul are, de asemenea, un mod de HTTP proxy-built-in care poate fi utilizat pentru a accesa serverul. Pentru statisticile privind clienții conectate în timp real în format JSON folosind încorporat HTTP-server. Acesta funcționează în GNU / Linux și FreeBSD. Serverul este configurat utilizând YAML-fișier.

design de ambalaj Ready nu oferă doar codul sursă pentru asamblarea va avea nevoie de pachete de utilități și-UML golang. Cu toate porturile neoficiale au apărut în unele distribuții. Distribuția este în continuă evoluție, iar unele instrucțiuni privind configurarea nu mai este valabilă.

Configurarea GoVPN client

concluzie

Fiecare dintre soluțiile prezentate are avantajele sale, este în valoare de o privire mai atentă și de a alege dreptul în funcție de sarcinile planificate.